Tor im Visier: Wie das BKA die Anonymität im „Darknet“ ausgehebelt hat

Das Tor-Netzwerk galt lange als die letzte Bastion digitaler Anonymität. Aktivisten, Journalisten und Oppositionelle nutzten es, um sich vor staatlicher Überwachung zu schützen. Doch ein aktueller Bericht des NDR-Magazins Panorama zeigt: Diese Sicherheit ist nicht mehr unantastbar. Das Bundeskriminalamt (BKA) hat offenbar einen Weg gefunden, Tor-Nutzer zu enttarnen – mithilfe einer ausgeklügelten Timing-Analyse.

Was Tor eigentlich macht – und warum es so schwer zu knacken ist

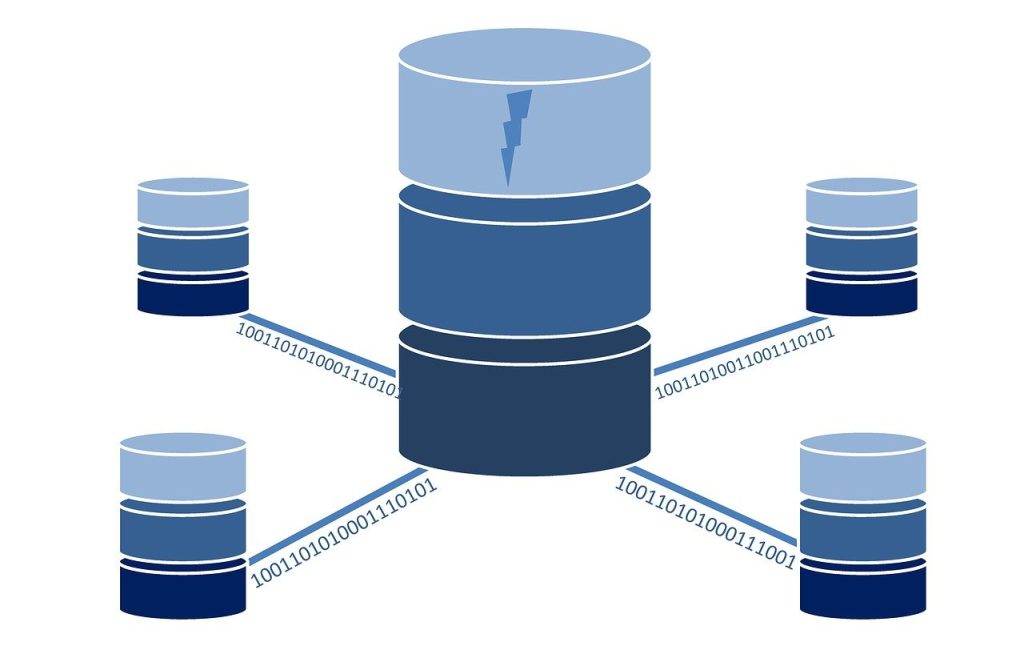

Tor (The Onion Router) funktioniert nach einem simplen, aber wirkungsvollen Prinzip:

Jede Verbindung wird mehrfach verschlüsselt und über mehrere Server (sogenannte Relays) in verschiedenen Ländern geleitet.

Dadurch sieht kein einzelner Server gleichzeitig, wer du bist und wohin du willst.

Diese Schichtenverschlüsselung erinnert an eine Zwiebel – daher auch der Name Onion Routing.

Im Idealfall ist der Nutzer am Ende nicht mehr zurückverfolgbar. Das System basiert auf rund 8.000 Servern weltweit, die größtenteils von Freiwilligen betrieben werden.

Tor wurde ursprünglich von der US Navy entwickelt, um militärische Kommunikation zu verschleiern – und ist heute für viele ein Symbol der digitalen Freiheit.

Der BKA-Trick: „Timing-Analyse“ gegen Anonymität

Was bislang als nahezu unmöglich galt, ist dem BKA nun offenbar gelungen:

Die Zuordnung von Tor-Datenverkehr zu einzelnen Nutzern.

Dabei kommen sogenannte Timing-Analysen zum Einsatz. Diese Methode nutzt kein klassisches Hacken oder Entschlüsseln, sondern Statistik und Synchronität:

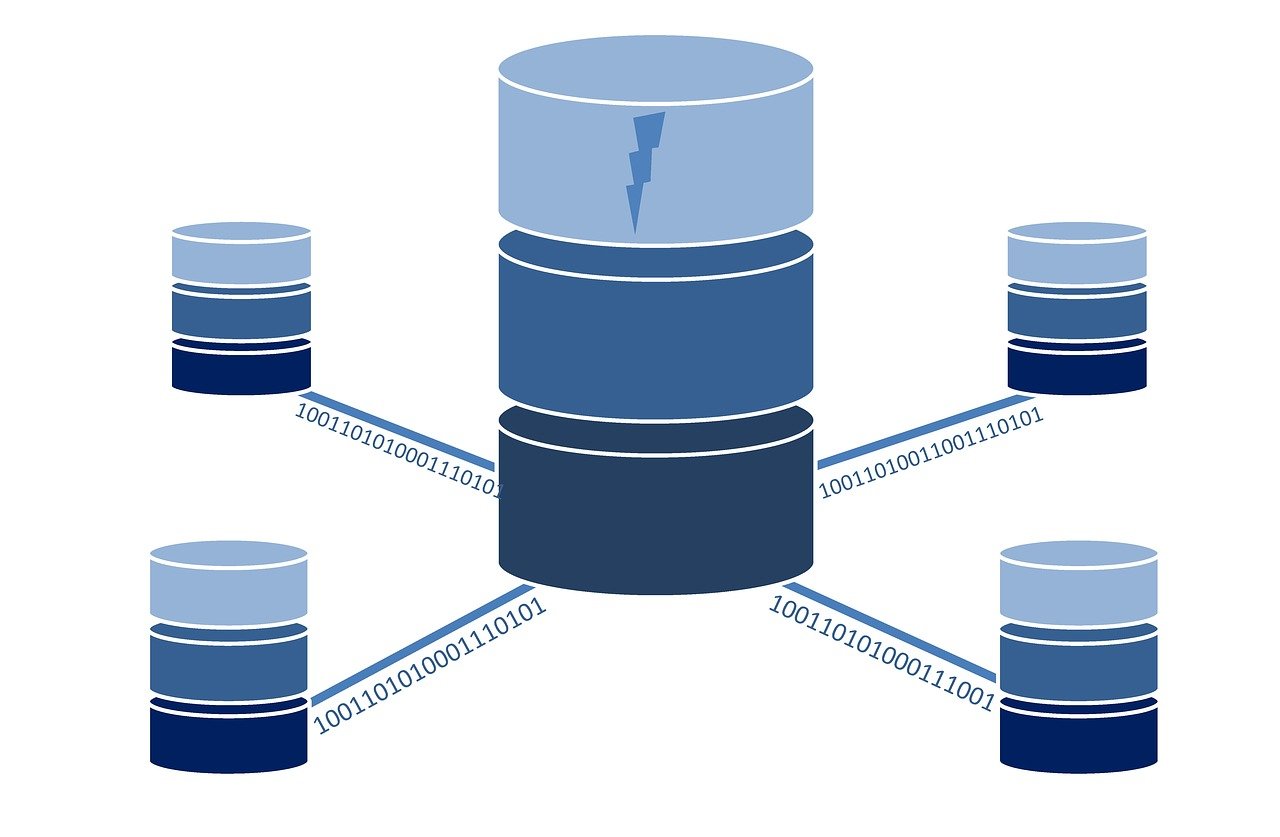

- Behörden überwachen gleichzeitig viele Knotenpunkte im Netzwerk.

- Selbst bei mehrfach verschlüsselten Paketen lassen sich Zeitmuster erkennen.

- Stimmen die „Eintrittszeiten“ und „Austrittszeiten“ von Datenpaketen überein, kann mit hoher Wahrscheinlichkeit ein bestimmter Nutzer identifiziert werden.

Die Inhalte der Kommunikation bleiben dabei zwar weiterhin verschlüsselt – aber die Anonymität ist dahin.

Internationale Zusammenarbeit und wachsende Überwachung

Nach Panorama-Informationen handelt es sich nicht um einen Einzelfall.

Mehrere internationale Behörden – darunter offenbar auch Geheimdienste – arbeiten inzwischen zusammen, um Tor-Knotenpunkte gezielt zu beobachten.

Das bedeutet:

- Wer Tor nutzt, kann zwar noch verschlüsselt, aber nicht mehr sicher anonym kommunizieren.

- Der Aufwand ist extrem hoch, weshalb diese Überwachung nicht massenhaft erfolgt.

- Dennoch wächst die Unsicherheit, vor allem für gefährdete Gruppen wie Journalisten in autoritären Staaten oder Whistleblower.

Wie reagiert das Tor-Projekt?

Das Tor Project selbst steht vor einer gewaltigen Herausforderung.

Ein einfaches „Patchen“ ist kaum möglich, da das Problem nicht in der Verschlüsselung liegt, sondern im Datenfluss selbst.

Langfristig müssten die Entwickler die Netzarchitektur grundlegend verändern – etwa durch zufällige Verzögerungen oder Traffic-Verschleierung.

Beides würde aber die Geschwindigkeit des Netzwerks erheblich bremsen.

Fazit: Das Ende der vollkommenen Anonymität

Das BKA hat mit der Timing-Analyse einen wunden Punkt des Tor-Netzes offengelegt: Anonymität ist keine Garantie mehr.

Für Cyberkriminelle mag das eine schlechte Nachricht sein – für Aktivisten, Journalisten oder Dissidenten jedoch eine gefährliche.

Die Realität lautet:

Tor ist weiterhin verschlüsselt, aber nicht mehr uneinsehbar.

Der Schleier der Zwiebel hat Risse bekommen – und das Internet ist dadurch ein Stück weniger anonym geworden.

Kommentar abschicken